En el año 1209, durante la denominada «Cruzada Albigense», al ver los soldados que la población de Beziers (incluyendo miles de católicos) protegía a los cátaros que guiaban su vida espiritual y que todos los habitantes de la ciudad estaban dispuestos a morir con ellos consultaron a los representantes del Papa acerca de cómo realizar el ataque a los «herejes» sin afectar a la población católica. La respuesta que recibieron fue la que nos da el título en esta ocasión y procedieron a cumplirla matando a cerca de 7 mil personas en un evento que hasta hoy es recordado. Esta frase atribuida al Papa Inocencio III en la toma de Beziers puede ser muy bien aplicable a lo que estamos viendo respecto a la ley que pretende bloquear el acceso a la pornografía en Internet. Este último viernes se llevó la Audiencia Pública organizada por la Comisión de Constitución del Congreso para discutir el Proyecto de Ley Sobre la Protección al Menor de Contenido Pornográfico presentado hace un tiempo por el Congresista Omar Chehade. Me sorprendió mucho constatar que dentro del público -y en pleno siglo XXI–hubieran personas que consideraban defendible que el Estado constituya una comisión encargada de monitorear y filtrar los contenidos que, según el criterio de sus miembros, pudieran afectar el pudor o considerarse obscenos. Algunos participantes se animaron, inclusive, a pedir mayor regulación de los medios de comunicación, de los contenidos de televisión, de dictar sanciones para los diarios y revistas que incluyen fotos «subidas de tono» e inclusive controlar el contenido de los espectáculos públicos. Si bien es cierto que la protección de la niñez pudiera ser un argumento que convenza a algunos; en estas líneas queríamos compartir con ustedes algunas impresiones respecto a la inconveniencia (y posible inconstitucionalidad) de este proyecto. Para hacerlo sencillo, el proyecto de ley en cuestión postula que los niños se encuentran en riesgo de sufrir una afectación en su desarrollo intelectual, moral, sicológico o espiritual porque en Internet existe mucha pornografía. Los defensores de este proyecto de ley consideran que para proteger a los menores no es suficiente la capacidad de discreción de los padres para cuidar a sus hijos ni el hecho de que existan leyes que ya protegen a los menores, por ejemplo, obligando a las cabinas de Internet a instalar filtros de contenido violento o pornográfico o sancionando con cárcel los delitos de grooming o pornografía infantil. Los defensores del proyecto consideran que es necesario crear una comisión de notables que determinen, según sus propios estándares, que contenidos afectan el pudor o pueden considerarse obscenos para ordenar su inmediato bloqueo y así impedir el acceso de los peruanos (incluidos los adultos) a dicho contenido. Como hombre libre y de buenas costumbres no puedo menos que estar de acuerdo con cualquier persona que quiera proteger a los menores de edad; pero, en este caso, considero que el mecanismo de protección propuesto termina siendo excesivo en una sociedad democrática al pretender reemplazar la racionalidad de los padres de familia por la omnisciencia de algunos funcionarios del Estado que bloquearán contenidos a discreción. Independientemente de los cuestionamientos antes mencionados, a continuación detallo algunas de mis preocupaciones legales y técnicas respecto a esta norma:

proyecto de ley

Hay 12 puestos etiquetados proyecto de ley (esta es la página 1 de 2).

Omar Chehade vs. la Internet

Un nuevo Proyecto de Ley presentado por Omar Chehade y otros congresistas de la bancada nacionalista busca establecer un sistema de censura previa en Internet. El Proyecto de “Ley de Protección del Menor de Contenidos Pornográficos en Internet” propone que todas las páginas con contenido para adultos sean bloqueadas por defecto y que solo los usuarios que lo soliciten expresamente no se vean afectados. Para ello, crea una comisión de siete representantes de distintas entidades tendrían a su cargo revisar y seleccionar las páginas web a ser bloqueadas. El Proyecto fue presentado esta semana y espera ser discutido en Comisiones antes de pasar al Pleno.

Hay varios problemas con la propuesta que me interesa explicar aquí. Pero lo primero que tiene que quedar claro es que este no es un debate sobre si los menores de edad deben o no acceder a contenidos para adultos. Creo que todos podemos coincidir en que ese no es un escenario deseable. Lo que me interesa cuestionar es si establecer filtros previos y obligatorios a todo el contenido en Internet es la mejor forma de evitarlo. Yo creo que sería un remedio peor que la enfermedad.

Cuidado: un celular es un arma peligrosa

The Wire (El cable) fue una serie de televisión norteamericana transmitida por HBO. Ambientada en la cuidad de Baltimore, la historia se centra en un operativo de escuchas telefónicas realizadas por un grupo especial de la policía local. La clave de la serie está en desnudar los vicios de diversas instituciones de la comunidad y de su extraña habilidad para sabotear sus aparentemente nobles intenciones de poner orden en medio de un espantoso caos urbano, plagado de delincuencia callejera y marginales de toda clase y especie. Es una serie de lo más recomendable.

A lo que nos interesa. En la tercera temporada aparece uno de los personajes centrales, un tal Marlo Stanfield (aka «black»), a la sazón, un pandillero que termina manejando una de las bandas locales dominantes del negocio de distribución de droga. Como este tipo es hábil y sabe que la policía, con el inefable Jimmy McNulty (Dominic West) a la cabeza, le sigue los pasos, decide manejar sus contactos y negocios a través de la red de telefonía celular convencional. Para evitar que la policía pueda rastrear los equipos de su banda y enterarse del contenido de sus comunicaciones, uno de sus soldados compra cada semana nuevos equipos, siempre en una docena de tiendas minoristas en un largísimo periplo; los antiguos celulares son desechados. No adelantaré como la policía logra echarle el guante a este mafioso posmoderno, pero lo importante es la reacción de una banda de delincuentes frente a una acción gubernamental.

Hace un par de meses se ha presentado en el Congreso de la República, un Proyecto de Ley (No. 1804/2012-CR) que establece medidas para verificar la autenticidad de la identidad de quienes compran un celular y para limitar el número de adquisiciones de líneas celulares, evitando -supuestamente- su venta «indiscriminada». De acuerdo con el Proyecto, si una persona desea adquirir más de cinco líneas prepago o diez postpago, deberá acreditar su identidad (persona natural) o representación (persona jurídica) en las oficinas o centros de atención sometiéndose a un «mecanismo electrónico de verificación» (si eso dice), además de la firma de una declaración jurada. Se restringe a diez, el número máximo de líneas prepago que puede adquirir una persona natural; y, en el caso de las personas jurídicas, si estas adquieren más de diez líneas postpago, el desembolso para adquirirlas deberá realizarse mediante tarjeta de crédito o cuenta bancaria. La motivación para este Proyecto es llanamente que «un celular en manos de un delincuente puede ser un arma peligrosa» (sic).

Podríamos discrepar respecto de si un celular en manos de un avezado hampón, de un arriesgado Fagin moderno, es una peligrosa arma, tal vez lo podía ser en los años ochenta, cuando un terminal celular pesaba más de medio kilo; sin embargo, lo seguro es que podría ser una herramienta útil de coordinación para perpetrar actos delincuenciales. Pero más peligroso que un celular asesino puede ser una mala regulación.

El hampa utiliza para sus fines una serie de herramientas e instrumentos que suelen estar bajo el más estricto de los controles gubernamentales y no por ello dejan de utilizarlas. Por ejemplo, las armas de fuego. En el país, la tenencia de armas de fuego está sujeta a una serie de requisitos administrativos, como su registro, amén de superar una exigente -se supone- prueba sicológica. Sin embargo, los delincuentes, que no creen en esa entelequia de que la ley no permite robar un banco, las utilizan continuamente sin ningún rubor. Las consiguen impunemente en el mercado negro o se las arrebatan directamente a las fuerzas de seguridad del Estado. Otro ejemplo, como eso de ir robando a pie no es eficiente, la delincuencia utiliza automóviles, y los automóviles en el Perú también están registrados, tienen un distintivo que los identifica (placa de rodaje) y sus titulares tienen que tramitar una tarjeta de propiedad. A pesar de estos controles, existe un mercado negro de automóviles para realizar atracos y, en mayor medida, una intensa actividad delictiva para conseguirlos, digamos que «prestaditos». Eso si, no se asegura la integridad del bien cuando es devuelto, si acaso se hace.

Si bien ya resulta sorprendente que se pueda comprar una Beretta M9 en efectivo y se pretenda prohibir la adquisición de un puñado de celulares, resulta cuestionable que quienes propugnan el Proyecto no hayan pensado cuál sería la reacción de los delincuentes ante su novedosa regulación. Como Marlo Stanfield en The Wire, la reacción del hampa no será limitar el uso de estos aparatos, sino, a adquirirlos de las más diversas formas ilícitas, que para eso son lo que son. Como sólo los delincuentes más tontos comprarán celulares utilizando su documento de identidad -tampoco serán muy peligrosos-, los más avezados en el cuento, lo harán agenciándose identidades falsas o con documentos robados (no me creo eso de mecanismo electrónico de identificación); pero la más de las veces, procederán a robar los equipos a los sectores más vulnerables de la población (ancianos, mujeres y niños). Es decir, como ya el costo de robar un banco o una joyería es de por sí alto para un delincuente, es seguro que estará dispuesto a asumir un costo claramente menor, como es el de robar un celular a un chico de quince años a la salida del colegio.

En este contexto, se me ocurren mejores alternativas para luchar contra la delincuencia, por ejemplo, que el Estado utilice de forma eficiente nuestros impuestos o lo que es lo mismo que la policía detenga a los delincuentes y los meta en la cárcel, que los fiscales investiguen sus fechorías con cuidado y acumulen pruebas que aseguren que no saldrán a las primeras de cambio, que los jueces se preocupen más por los que no dormimos a diario en el «bote» y que las autoridades penitenciarias instalen, de una vez por todas, equipos que inhiban que los hampones utilicen equipos celulares desde los centros penitenciarios y, además, cosa importante, que estos bloqueadores funcionen. Aunque esto último tal vez sea mucho pedir.

Una Mejor Ley de Delitos Informáticos

Comparto el texto de esta propuesta sobre el Proyecto de Ley de Delitos Informáticos en la que he participado. El texto completo puede leerse desde su página web.

Queremos leyes que nos protejan y nos permitan comunicarnos, hacer negocios y visitar nuestras webs favoritas en un entorno seguro y libre. Como usuarios de Internet, sabemos mejor que nadie lo importante que resulta para una sociedad moderna hacer de Internet un espacio abierto a la libre expresión, la experimentación y el intercambio comercial.

Agradecemos al Congreso por pensar en nosotros y trabajar en una Ley de Delitos Informáticos que le otorgue herramientas a jueces y fiscales para reprimir las conductas criminales llevadas a cabo usando medios informáticos. Por eso, proponemos estos cinco puntos que ayudarán a tener una Ley de Delitos Informáticos que nos otorgue seguridad sin quitarnos libertades fundamentales.

Creemos importante que el Ministerio Público tenga a mano las mejores herramientas para investigar los delitos informáticos

Sin embargo, la información sobre la identidad de los titulares de telefonía móvil, tráfico de llamadas y números IP debe de ser solicitada ante el juez competente, como corresponde siempre que se afectan derechos constitucionales en el marco de la investigación de un delito. Comprendemos que resulta de vital importancia para la investigación que esta información sea proporcionada en forma oportuna por las empresas operadoras, por lo que proponemos mantener el plazo de cuarenta y ocho (48) horas.

También proponemos que las empresas operadoras capaciten a los miembros de la Policía Nacional y el Ministerio Público para comprender las particularidades de esta información. Creemos que estos datos no deben utilizarse como única prueba para vincular al titular de una línea con la comisión de un hecho delictivo. En el caso de los números IP, esta incertidumbre se agrava porque en nuestro país la asignación de números IP es dinámica y puede ser compartida por más de un usuario o equipo, simultáneamente o en momentos distintos.

De lo contrario, por ejemplo, una persona cuya red de Internet inalámbrica esté sin clave podría ser involucrada como sospechosa de la comisión de un delito porque su vecino cometió un hecho delictivo a través de su red inalámbrica.

Creemos que debe de precisarse lo que el Proyecto entiende por “debida autorización” para el uso o manipulación de un sistema informático

Varios artículos del Proyecto señalan como delitos a ciertas conductas que se llevan a cabo sin “autorización” o de forma “indebida”. Sin embargo, no señalan quién debe de proporcionar dicha autorización o bajo qué condiciones debe otorgarse. Creemos que esta incertidumbre puede generar confusión entre los operadores jurídicos y eventualmente ser utilizada para inculpar a personas bajo criterios distintos de los que inspiran la norma, criminalizando conductas domésticas que no generan un daño a terceros.

Así, por ejemplo, el artículo 14 castiga al que “indebidamente” crea, modifica o elimina un documento o cualquiera de sus datos contenidos en un sistema informático o, de cualquier forma, incorpora en un sistema informático un documento ajeno a este. Bajo una lectura estricta de este artículo podría castigarse a cualquiera que traduce (modifica) un documento descargado de Internet o descarga un archivo de Internet desde la computadora de la oficina (incorpora en un sistema informático) por el delito de falsificación de documentos informáticos, ya que no queda claro qué conductas son las “debidas de realizar” en cada caso.

De la misma manera, el artículo 15 condena al que “sin autorización” captura, graba, copia o duplica cualquier dato informático contenido en un medio de almacenamiento de datos informáticos. Bajo esta redacción, conductas como la descarga temporal de archivos de Internet (cache) necesaria para el funcionamiento diario de todas las páginas web sería considerada un delito dado que para mostrar una página web todas nuestras computadores graban o duplican en su disco duro una serie de textos e imágenes sin autorización.

Proponemos que se determine por ley, en cada caso, cuándo se entenderá que existe una autorización para el uso o aprovechamiento debido de un sistema informático así como la manera en la que ésta será probada o se entenderá por otorgada.

Creemos que debe de quedar claro en el texto del Proyecto que solo resultarán penadas aquellas conductas realizadas con la intención de provocar daños u obtener beneficios ilícitos

El artículo 12 de nuestro Código Penal señala que las penas establecidas por ley solo se aplican si el agente actuó con dolo o intención de cometer el delito. Por ende, solo se puede condenar a alguien por un hecho cometido accidentalmente (culposamente) si es que la ley lo señala en forma expresa. Esto significa que, salvo que la ley misma diga lo contrario, es un elemento importante para determinar la comisión de un delito que el agente haya tenido la intención de hacerlo y estado consciente de sus consecuencias.

Sin embargo, es un error común de técnica legislativa incluir el requisito de la “intención de generar un daño” para determinar la comisión de un delito. De la misma manera, algunos artículos del Proyecto hablan explícitamente de la intención de generar un daño u obtener un provecho y otros artículos, como los de posesión de tecnologías, no lo hacen.

Creemos que esta situación puede generar confusión entre los operadores jurídicos. Por ende, sugerimos que se revise las referencias a los elementos subjetivos de la conducta con la finalidad de quede claro que no se está criminalizando conductas o comportamientos llevados a cabo en entornos digitales sin la intención de provocar un daño y que prime la regla vigente en nuestro Código Penal.

Creemos que pueden mejorarse las normas penales sobre infracciones a los derechos de autor

La aplicación de las normas sobre derechos de autor es un debate mundial que no pretendemos cerrar promulgando una norma. Sin embargo, sí creemos que es posible realizar modificaciones para mejorar las leyes que ya tenemos sin desconocer nuestros compromisos internacionales. Al respecto, hay dos acciones puntuales que podemos tomar.

En primer lugar, proponemos que se elimine el artículo 16 del Proyecto porque legisla un tema ya legislado y lo hace para reducir las penas. La redacción de este artículo no ha tomado en cuenta el actual artículo 218 del Código Penal, que ya señalaba una pena de cuatro a ocho años para la reproducción, distribución o comunicación pública de una obra (como puede ser un software) cuando se realiza con fines comerciales u otro tipo de ventaja económica sin la autorización previa y escrita del autor o titular de los derechos. La única diferencia es que el artículo propuesto por el Proyecto exige que la obra se haya obtenido mediante el acceso a cualquier sistema informático o medio de almacenamiento de datos informáticos. Sin embargo, incluso en estos casos puede aplicarse el artículo 218 que consigna un rango de pena mayor y no hace distinción sobre la forma en la que se obtuvo la obra.

Además, con el ánimo de mejorar nuestro marco legal al respecto, proponemos que se modifique el vigente artículo 217 del Código Penal para incorporar en su último párrafo que la interpretación respecto de cuándo se ha incurrido en el tipo penal se haga conforme al régimen de excepciones y usos permitidos del nuestra Ley sobre el Derecho de Autor, Decreto Legislativo 822. Este régimen señala una serie de conductas como la reproducción parcial para fines académicos o el préstamo en bibliotecas que son lícitas respecto de obras divulgadas.

Creemos que el Estado debe comprometerse a capacitar a jueces y fiscales para que puedan aplicar correctamente la Ley

En nuestro país, tenemos muchas leyes y muy poca capacidad institucional para aplicarlas. Creemos que la política de combate a la criminalidad informática debe ser integral y comprender la correcta transferencia de conocimientos y capacidades a jueces y fiscales que aplicarán esta norma. Son ellos quienes apreciarán la variedad de conductas y motivaciones existentes con la finalidad de aplicar la Ley a quien efectivamente merece ser sancionado.

De lo contrario, la Ley de Delitos Informáticos tendrá la misma escasa aplicación que han tenido los artículos correspondientes del Código Penal que están vigentes desde el año 2000. En nuestro sistema jurídico, la jurisprudencia también es una fuente de Derecho y sirve para interpretar mejor la casuística existente y contribuir a la seguridad jurídica. Sin operadores legales correctamente capacitados para entender las relaciones y complejidades de los entornos digitales, las conductas criminales no podrán ser efectivamente combatidas y podrían terminar afectando libertades.

¿Comisión de Justicia del Congreso pirateó la ley de delitos informáticos?

El Proyecto de Ley de Delitos Informáticos pronto entrará a discusión en el Congreso. La semana pasada se filtró el Pre Dictamen elaborado por la Comisión de Justicia y Derechos Humanos y despertó justificadas preocupaciones. El dictamen se discutió el último martes y se espera que en los próximos días aparezca el texto que finalmente será discutido por el Pleno.

Hasta ahora, todo lo que tenemos es el Pre Dictamen y el texto original de los proyectos de ley 0034/2011-CR y 0307/2011-CR. Podría decirse que ambos han sido combinados en el Pre Dictamen, donde por suerte han desaparecido propuestas tan controversiales como la responsabilidad penal accesoria de los Proveedores de Acceso a Internet por el conocimiento de la comisión de delitos sobre su red.

Tratando de entender mejor de qué trataba este proyecto me di el trabajo del leer las 17 páginas que preceden al texto mismo de la propuesta legal. Este preámbulo, presente en todos los proyectos de ley, es llamado “Exposición de Motivos” y sirve de justificación y explicación de los cambios propuestos por el proyecto y sus implicancias. En el caso de una Ley de esta implicancia, resulta importantísimo prestar atención a este estudio introductorio de la norma y es el único insumo del que disponemos para entender por qué se propone el proyecto.

Todo empezó cuando noté que el tono y la redacción del texto cambiaba según la sección del documento. Una sospecha me llevó a copiar parte de esa oración en Google. A la media hora, había detectado hasta siete páginas web distintas desde donde se había copiado literalmente o con muy pocas modificaciones el íntegro del texto de la Exposición de Motivos. Un descuido que, de ser cierto, en la mayoría de universidades equivaldría a un proceso disciplinario y quizás la suspensión definitiva.

En esta imagen, los textos resaltados en amarillo han sido encontrados idénticos en varios artículos publicados en páginas como Monografías.com, blogs sobre derecho argentino y libros sobre derecho informático. En ninguno de los casos, el Proyecto de Ley menciona que ha utilizado otros trabajos como fuentes. Las únicas partes que no han sido tomadas libremente de Internet son la que se refiere a la regulación de los delitos informáticos en Perú y la que señala los cambios que ha introducido el texto sustitutorio respecto de los proyectos de ley iniciales. Es decir, las únicas partes que no han sido tomadas desde Internet son las que no podían encontrarse ahí porque hablaban del propio Proyecto de Ley.

Para los incrédulos y curiosos, me he tomado el trabajo de preparar un PDF con las partes cuestionadas resaltadas y con enlaces a los artículos originales, donde también he resaltado las partes utilizadas. Pueden visitar los artículos originales aquí (1, 2, 3, 4, 5, 6, 7).

Pero no nos quedemos en esta anécdota, que ojalá sea corregida en el Dictamen Final. Reflexionemos mejor sobre lo siguiente. Después de casi un año de ingresados los Proyectos de Ley y de haber sostenido reuniones con expertos y distintos niveles del entidades estatales, más de la mitad de la exposición de motivos del Dictamen de la Comisión haya sido copiado y pegado de páginas sin ningún rigor académico como Monografías.com. ¿Es esa toda la investigación que merece un Proyecto de Ley de esta magnitud?

Foto: Congreso de la República (CC BY)

Actualización (02/07/2012, 3 pm):

Amplío algunos puntos para los interesados.

- El Proyecto de Ley 0034-2011/CR presentado por Juan Carlos Eguren en agosto de 2011 incluía en su página 3 una revisión de la legislación comparada y, como nota al pie, consignaba «Recogido de monografias.com». Esta referencia se perdió cuando el mismo texto fue reproducido en el Pre Dictamen que revisamos. Además, aparecieron otros textos que no estaban en ninguno de los dos proyectos de ley originales y que han sido encontrados en más de una página web como se detalla en el PDF anotado.

- Es difícil determinar la autoría original de los textos utilizados, ya que se encuentran replicados por todo Internet usados como parte de otros trabajos y hasta de otros Proyectos de Ley extranjeros (como este del Congreso Paraguayo, que data del 2009).

- Es difícil pensar que todas estas páginas web se copiaron del Pre Dictamen peruano dada la limitada circulación que ha tenido este documento y la multiplicidad de coincidencias con más de una página web. Algunas fuentes no registran fechas pero la que sí lo hacen datan de antes del año 2011.

Nuevo Congreso, nuevos proyectos de ley

El nuevo Congreso de la República para el Periodo 2011 – 2016 se ha instalado hace un par de semanas y ya tenemos algunos proyectos para empezar a comentar. En particular, llaman mi atención dos proyectos de ley presentados por la bancada de Alianza por el Gran Cambio.

El primer Proyecto de Ley (.pdf), presentado por Ricardo Bedoya el 11 de agosto de 2011, es un viejo conocido. Se trata de un nuevo intento por cambiar el Código Penal para tipificar como un delito la difusión de conversaciones privadas a través de medios de comunicación. Durante la legislatura anterior, hubo dos proyectos, incluyendo uno del propio Bedoya, que pretendían lo mismo y que consideré poco acertados. Este nuevo intento parece haber refinado la técnica y se incluye expresamente que no habrá delito cuando el contenido de la comunicación difundida tiene un contenido delictivo. De aprobarse, el artículo 162 del Código Penal quedaría como sigue.

Artículo 162.— lnterferencia y difusión de comunicaciones privadas

El que, indebidamente, interfiere, escucha o difunde una comunicación privada, independientemente del medio a través cual haya tenido lugar, será reprimido con pena privativa de libertad no menor de dos ni mayor de cuatro años.

Si el agente es funcionario público, la pena privativa de libertad será no menor de tres ni mayor de cinco años e inhabilitación conforme al artículo 36, incisos 1, 2 y 4.

Está exenta de responsabilidad la difusión de comunicaciones que tenga un contenido delictivo persegulble por acción penal pública.

El segundo, presentado por Juan Carlos Eguren el 11 de agosto de 2011, propone una Ley de Delitos Informáticos (.pdf) como una ley penal especial. El Proyecto de Ley recoge los delitos ya presentes en el Código Penal (ampliando sus penas) e incorpora nuevos relacionados con la violación de datos personales, sistemas informáticos, pornografía infantil, entre otros. Sin duda, se trata de una norma ambiciosa y que —espero— traiga mucho debate. Veo cosas positivas como la tipificación del manejo fraudulento de medios electrónicos de pago (como duplicar la página de un Banco para capturar contraseñas) y cosas que hay que leer con cuidado, como las penas para la reproducción con fines de lucro de obras protegidas por derechos de autor.

El advenimiento del populismo digital

El día de ayer el Congreso de la República aprobó la versión consolidada [pdf] de una serie de Proyectos de Ley relacionados con el acceso y desarrollo de las redes de banda ancha. El texto finalmente aprobado es una nueva modificación al FITEL, ampliando su finalidad hacia el financiamiento de redes fibra óptica, y señala como política de Estado el promover la creación de una red dorsal nacional de fibra ancha. Sin embargo, siempre recordaremos esta bienintencionada aunque pobremente ejecutada iniciativa por este artículo:

Articulo 1.— Objeto de la Ley

Declárase como derecho fundamental el acceso gratuito a Internet y de necesidad pública y de preferente interés nacional la masificación de los servicios de telecomunicaciones de banda ancha, así como permtir el fortalecimiento del FITEL para dotar de agilidad la ejecución de proyectos de telecomunicaciones.

Por favor, apenas lo firme Alan García, los invito a imprimirlo, plastificarlo y llevarlo a su empresa de telecomunicaciones favorita para solicitar la instalación inmediata de su servicio más caro. Luego, vayan a su empresa eléctrica y solicítenle una rebaja en su recibo por el monto de electricidad que consumen las computadoras. Si ya están en este punto, no estaría de más ejercer nuestro derecho fundamental al acceso gratuito a Internet irrumpiendo en una cabina de Internet o de plano llevándome una computadora de algún stand de Galerías Wilson. Total, es nuestro derecho.

Si, por el contrario, está escandalizado con lo que acaba de leer, lo invito a revisar el análisis que Antonio Rodriguez Lobatón desarrolló el año pasado sobre dichos Proyectos de Ley (I y II) demostrando que en ningún país del mundo se considera el acceso como derecho fundamental. Le deseamos al Estado Peruano la mejor de las suertes tratando de promover la inversión en un mercado cuyos servicios ahora, por Ley, serán gratuitos.

También:

Eduardo Villanueva: Acceso gratuito: ¿cómo y para qué?

Adam Thierer: Broadband as a Human Right (and a short list of other things I am entitled to on your dime)

Claudio Ruiz: ¿Qué tipo de Derecho a Internet garantiza Finlandia?

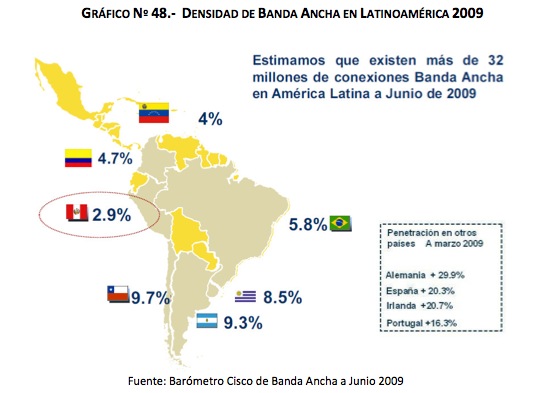

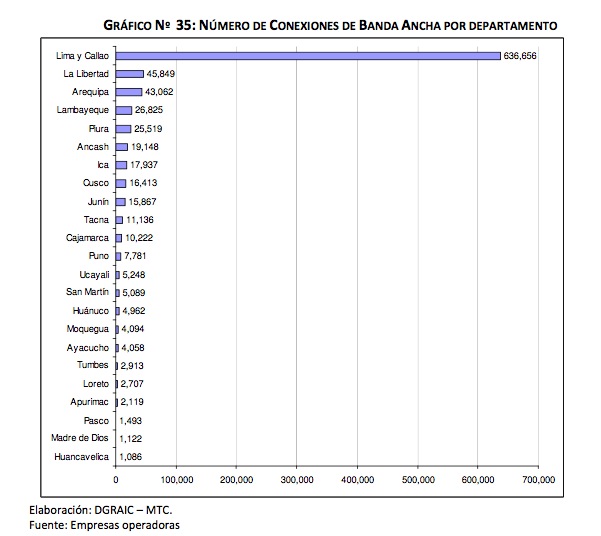

Los gráficos pertenecen al Informe No. 1 de la Comisión Multisectorial Temporal encargada de elaborar el “Plan Nacional para el Desarrollo de la Banda Ancha en el Perú”.

La difusión de comunicaciones privadas como ilícito

En los últimos días se presentaron en el Congreso dos proyectos de ley relacionados con la interceptación de las comunicaciones privadas y su difusión en medios de comunicación. Aunque distintos en ciertos puntos, los proyectos impulsados por los congresistas Javier Bedoya (Unidad Nacional) y Walter Menchola (Alianza Parlamentaria) comparten una preocupación: ¿cómo detener la cultura del “chuponeo” que parece inundar nuestra política en los últimos meses? Actualmente, el artículo 162 del Código Penal contempla penas de uno a tres años para quienes interfieran comunicaciones telefónicas. A continuación, explico por qué creo que este debate, además de pobremente sustentado por parte de sus proponentes, llama la atención pública sobre el objetivo incorrecto.

El proyecto de Bedoya

El proyecto de Bedoya [pdf] contiene dos propuestas. En primer lugar, cambiar el tipo penal de “Interferencia telefónica” del artículo 162 del Código Penal a “Interferencia de comunicaciones privadas”, con la finalidad de incluir también otros medios de comunicación interpersonal existentes en la actualidad (correo electrónico, mensajes de texto). En segundo lugar, ampliar el tipo para que se considere como delito no solo la interferencia sino también la difusión de comunicaciones privadas. Sin embargo, se cuida de incluir que quedará exenta de responsabilidad quien difunda comunicaciones que tengan un contenido delictivo perseguible por acción penal pública. En otras palabras, salvo que su contenido sea relevante para perseguir ilícitos penales, toda difusión de comunicaciones privadas constituye delito.

Hay hasta tres contingencias en este proyecto. La primera es la posible duplicidad de tipos penales derivada de ampliar el supuesto para todo tipo de comunicación privada. Así, en el caso de interceptación de correos electrónicos, tendríamos una norma para violación de correspondencia o documentos análogos (artículo 161) y otra para comunicaciones privadas (artículo 162) con penas distintas. El siguiente problema está relacionado con la excepción aplicable a comunicaciones que refieran a ilícitos penales. Si bien el término “interés público” se menciona en la Exposición de Motivos, el texto legal propuesto no lo incluye y esa omisión ha motivado que el congresista Otárola retire su firma del Proyecto. Para evitar dudas, creo que debería de incluirse el término en la fórmula legal. Finalmente, debe de ponderarse la posibilidad de que el artículo se convierta en la justificación de denuncias maliciosas con la única finalidad de amedrentar pública o económicamente a determinado medio o periodista y sujetarlo a la lotería jurídica que significa atravesar dos instancias discutiendo ante un juez si tal o cual asunto resulta o no de interés público.

El proyecto de Menchola

Por su parte, el proyecto del congresista Menchola [pdf] dobla la apuesta y propone modificar no solo el Código Penal sino también la Ley de Telecomunicaciones. Respecto del artículo 192 del Código Penal, se ensayan cuatro modificaciones: (1) hacer extensivo el tipo a cualquier otro medio de comunicación electrónico; (ii) aumentar el rango de penas aplicables, actualmente de uno a tres años, hasta entre quince y veinte años de cárcel; (iii) que las mismas penas se apliquen a “quien ordena, contrata o comercializa el contenido de la comunicación obtenida ilegalmente”; y, (iv) en el caso de funcionarios públicos, aumentar las penas que actualmente van de tres a cinco años hasta entre quince y veinticinco años.

Las modificaciones propuestas a la Ley de Telecomunicaciones tienen como finalidad crear una sanción administrativa para las personas que difundan comunicaciones privadas. Así, en el artículo 86 se incluye como sujeto de sanción a las “personas naturales o jurídicas que difundan por cualquier medio y/o publiquen, indebidamente, una comunicación privada”. En el artículo 87, correspondiente a la lista de faltas muy graves, se añade también la “divulgación por los medios de comunicaclon de la existencia o del contenido, o la publicación o cualquier otro uso de toda clase de información obtenida mediante la interceptación ilegal de los servicios de telecomunicaciones sin autorización judicial”. Finalmente, se propone modificar el artículo 90 que fija la escala de sanciones aplicables a las infracciones muy graves para que, en el caso de divulgación de comunicaciones privadas, la multa no puede ser menor de 100 UITs.

A diferencia del proyecto anterior, que incluía una sanción penal para los medios de comunicación o periodistas, la propuesta de Menchola opta por una sanción administrativa a cargo del Ministerio de Transportes y Comunicaciones para cualquier persona o empresa que difunda comunicaciones privadas. Considero acertado que se incluya a quienes comercializan las comunicaciones, dado el esquema de organización delictiva que tenían empresas como Business Track. Sin embargo, creo que el supuesto está redactado en forma demasiado amplia. ¿Cómo así la divulgación de mera existencia de una comunicación privada es sancionable? Más allá del fondo del asunto, parece bastante desproporcionado en especial cuando se trata de divulgación de audios ya propalados en otros medios.

Pero lo más grave del Proyecto de Menchola, que denuncia un pobrísimo nivel de investigación, es que se proponga modifica la escala de sanciones de la Ley de Telecomunicaciones. Como es de conocimiento público, estas escalas de sanciones ya no están vigentes desde que la Ley 27336 las derogó en el año 2000 (¡!). Desde entonces, las multas para las infracciones muy graves van de 151 a 350 UITs. Es decir, el Proyecto de Menchola propone modificar una norma ya derogada y, paradójicamente, cambiarla a una escala de sanciones menor a la actualmente vigente. Parece que en el despacho del congresista no solo está prohibido entrar a Youtube, sino que sus asesores ni siquiera pueden consultar SPIJ antes de hacer los proyectos.

La difusión como ilícito: un problema común

Finalmente, el problema que subyace a ambos proyectos es la posibilidad que la difusión en medios de comunicación sea atacada legalmente, ya sea como delito o infracción administrativa. Reconozco que el tema es opinable según la tendencia de cada persona pero me gustaría llamar la atención sobre dos asuntos de orden práctico en la aplicación de esta posible norma.

El primero es la absoluta imposibilidad de restringir la circulación de contenidos en un entorno informático como el actual. Si los audios o comunicaciones no salen en un canal porque las penas son altas, lo harán por Youtube (como ha sucedido en los últimos casos) o por cualquiera de las decenas de páginas que en todo el mundo permiten alojar contenidos. Reconozco que respecto de empresas grandes como Youtube, con intereses y activos en Perú, podría ser más exitoso un reclamo. Pero me gustaría ver al Poder Judicial tratando de notificar a alguna empresa mediana en un país remoto sin intereses materiales en Perú.

En segundo lugar, la amenaza recurrente de que una norma de este tipo pueda ser mal usada con la finalidad de ejercer censura indirecta sobre medios de comunicación y periodistas. Existe un límite entre lo considerado relevante para el interés público y aquello que directamente afecta la intimidad de un particular pero, en muchos casos, no se tiene la suficiente información como para trazarlo. Para dicho análisis ya existe el tipo penal de violación de la intimidad que, si se da a través de medios de comunicación social, tiene una pena de entre dos a cuatro años. ¿Nadie recuerda que Magaly Medina y Ney Guerrero fueron condenados penalmente precisamente por afectar el derecho a la intimidad de Monica Adaro a través de un medio de comunicación?

Visto en perspectiva, creo que los aspectos contingentes de las propuestas superan a los positivos. Estos proyectos de ley, que parecen la resaca del escándalo de los “potoaudios”, colocan el ojo público sobre el objetivo incorrecto. Si queremos evitar más chuponeos, como señalaba Antonio Rodriguez Lobatón, tiene que empezar a perseguirse las mafias que comercializan dichos servicios, analizar la posibilidad de fiscalizar la importación de los aparatos y generar una cultura de prevención en términos de seguridad en telecomunicaciones entre empresas e instituciones públicas (ej. redes VoIP, correos encriptados). Si algo podemos sacar de este debate, es una lección sobre la futilidad de continuar reventando las erupciones cuando aún no sabemos cómo atacar la infección.

También:

Petroaudios y un pacto con el diablo y Petrogate y privacidad de Antonio Rodriguez Lobatón

¿Los potoaudios traen cola? de Fernando Cáceres

Una propuesta indecente: Lourdes, Barrón y el interés público de Edward Dyer

Libertad de expresión y la delgada línea roja que nos separa, nos aleja inevitablemente de ella de Heber Campos

Foto: Jason Nicholls (CC BY-NC-ND)

Uso de Internet en el trabajo: el turno del Ejecutivo

El uso de Internet en el centro de trabajo y los límites del empleador para supervisarlo parecen ser el tema de moda en el derecho laboral peruano. Pocos días después de que una congresista presentara una propuesta legislativa sobre el tema, el Poder Ejecutivo ha enviado al Congreso su propio Proyecto de Ley [pdf] sobre el asunto. Si bien el Proyecto del Ejecutivo va en el mismo sentido que el anterior, mejora su técnica legislativa en varios aspectos:

- En lugar de distinguir según la propiedad del recurso informático, el Proyecto define taxativamente los medios informáticos que el empleador puede proporcionar al empleado y sus fines (ej. uso de Internet para buscar información, uso de redes sociales para contacto con clientes, entre otros). A contrario, todo medio y uso no amparado se entendería como parte de las comunicaciones privadas del trabajador y no podría ser inspeccionado sin orden judicial.

- Respecto del uso de los medios informáticos contemplados, el empleador deberá de elaborar unas Políticas de Uso Aceptable que regulen la forma en la que autoriza al trabajador a usarlos. Estas Políticas deberán de comunicadas al trabajador previamente a la entrega de los recursos. De no existir, se presumirá que su uso es ilimitado.

- Sin embargo, la no existencia de un documento de Políticas de Uso Aceptable no significa que el trabajador podrá hacer un uso “irracional” o “desproporcionado” de los medios electrónicos. Así mismo, tampoco enerva la posibilidad de que el empleador implemente medidas tecnológicas de bloqueo de tráfico o filtros de contenido.

- El empleador queda autorizado a usar los medios “técnicamente idóneos” para que, en ejercicio de su poder de fiscalización, supervise el uso adecuado de los medios informáticos otorgados al trabajador conforme a las Políticas. Esta potestad, sin embargo, no podrá significar la interceptación o acceso al contenido de las comunicaciones privadas enviadas o recibidas por los trabajadores.

Al igual que el anterior, este Proyecto no va a cambiar mucho para la mayoría de nosotros. Casi todas las empresas filtran en mayor o menor medida el uso de los medios informáticos por parte de sus trabajadores. Estos intentos de regulación sirven para poder contar con un límite claro entre aquel terreno en el que puede entrar un empleador (ej. limitando la posibilidad de que un trabajador descargue documentos del Intranet hacia una memoria USB) y aquel donde su irrupción es afecta derechos fundamentales (ej. inspección de la cuenta de correo personal del trabajador). Ahí el límite es importante porque las empresas no quieren jugarse la posibilidad de luego ser demandados por violación de las comunicaciones si los límites entre lo que es comunicación privada y comunicación con fines laborales no están claros.

De aprobarse tal cual, espero que el Reglamento aclare lo de uso “irracional” o “desproporcionado” en los casos en los que no existen Políticas de Uso Aceptable. Dejar demasiado abiertas esas definiciones funcionaría como un incentivo perverso para los empleadores: ¿por qué tendría que elaborar y hacer firmar unas Políticas de Uso Aceptable si luego puedo decir libremente que tal o cual uso –según cómo lo argumento– es desproporcionado?

En la práctica, la historia nos ha enseñado que no hay ningún mecanismo de control que sea perfecto. Personalmente, creo que las empresas deberían limitarse a controlar todo uso que pueda poner en riesgo la información de la empresa, como prohibiendo el copiado de determinados archivos o volúmenes. Un excesivo interés en bloquear páginas de ocio y distracción a sus empleados, además del obvio malestar, podría desencadenar una carrera de brazos entre el área de sistemas y los demás empleados, que solo redundaría en sobre costos en recursos informáticos y pérdida de horas-hombre.

Neutralidad de red a la chilena

Leemos que Chile está a punto de aprobar una Ley para preservar la neutralidad de red. Luego de más de tres años en trámite, el Proyecto de ley que consagraría el principio de neutralidad en la red para los consumidores y usuarios de Internet (.doc) ha sido finalmente aprobado por ambas cámaras del Congreso y espera las observaciones del Tribunal Constitucional. La noticia sorprende por varias cosas. Primero, porque mientras en Estados Unidos y la Unión Europea existe un intenso debate por imponer esta obligación legal, Chile se adelantaría a cualquiera regulando la neutralidad de red. Segundo, porque el proceso legislativo no ha recibido la atención ni de la prensa ni de la academia que sí han recibido en otros estados iniciativas similares o que recibió la reforma de la Ley de Propiedad Intelectual. Finalmente, porque Chile es el país con más penetración de banda ancha en la región y sus políticas regulatorias sobre comunicaciones tienen capacidad de influir en el modelo a seguir por el resto de economías. La noticia, por ende, no puede tomarse a la ligera.

El Proyecto incluye tres artículos nuevos en la Ley de Telecomunicaciones. El primero impone cuatro obligaciones a las concesionarias de servicio público de telecomunicaciones que presten servicio a los ISPs y a los propios ISPs. El segundo le otorga la autoridad necesaria a la Subsecretaría de Telecomunicaciones para sancionar las infracciones a las obligaciones legales o reglamentarias al nuevo marco legal. El tercer artículo ordena que se establezcan vía reglamento las condiciones mínimas que deberán cumplir los prestadores de servicio de acceso a Internet (como la obligación de mantener publicada y actualizada en su sitio web información relativa al nivel del servicio necesaria para que el usuario conozca las restricciones, topes y condiciones en las que éste se oferta), así como las prácticas que serán consideradas como contrarias a la Ley.

El proyecto ha sido denominado de “neutralidad de red” pero en verdad señala obligaciones diversas para los ISPs y las empresas de telecomunicaciones que les provean de servicios, entre las cuales está la de no discriminación arbitraria en la capa de aplicaciones, servicios o contenidos legales con efectos anticompetitivos. Sin embargo, la no discriminación es una obligación que ya está presente en la regulación sectorial chilena. El proyecto, como señala Alejandro Clunes, restringe la obligación de no discriminación vigente según los criterios de arbitrariedad y legalidad. Solo está prohibida la discriminación “arbitraria”, otorgando espacio a que se introduzcan medidas de gestión de tráfico y administración de red. Bajo ese permiso, se invoca a que los ISPs “procuren” preservar la privacidad de los usuarios, la protección contra virus (¡!) y la seguridad de la red. Además, la protección de no discriminación alcanza solo a contenidos y servicios legales, sin que se precise claramente quién declarará la legalidad de los contenidos (¿se necesitaría de una orden judicial o la propia telco podría empezar a bloquear páginas web con supuesto contenido ilícito?). De la misma manera, se establece la prohibición de limitar el derecho de un usuario a incorporar o utilizar cualquier clase de hardware en la red, siempre que sean legales y que no dañen o perjudiquen la red o la calidad del servicio.

El Proyecto también incorpora otras dos obligaciones que poco tienen que ver con la neutralidad de red como: (1) la de ofrecer comercialmente controles parentales para contenidos que atenten contra la ley, la moral o las buenas costumbres; y, (2) la de publicar en su sitio web, toda la información relativa a las características del acceso a Internet ofrecido, su velocidad, calidad del enlace, diferenciando entre las conexiones nacionales e internacionales, así como la naturaleza y garantías del servicio.

Basta recordar que la autoridad de competencia chilena sancionó en el 2006 a Telefónica por precisamente impedir que una empresa que contrataba sus servicios de acceso a Internet preste el servicio de VoIP para empezar a dudar si en verdad es necesaria más regulación (Caso Voissnet v. Telefónica CTC). ¿Qué garantías adicionales ofrece esta ley que no puedan ser alcanzadas a través de la aplicación de las normas de libre competencia, de telecomunicaciones y protección al consumidor? Como señala el propio Clunes, cuyo artículo data del 2008 pero no ha perdido vigencia, quizás la mejor solución no sea regular sino atacar el problema, si se presenta, a través de una serie de intervenciones regulatorias que le den un mensaje claro al mercado: la discriminación en la capa de contenidos con fines anticompetitivos no es una opción. Por lo demás, lo de la protección contra virus y el control parental es una clara radiografía de que el tema no ha sido comprendido del todo por los legisladores.

Espero que la Ley de Neutralidad de Red, de aprobarse, no termine durmiendo el sueño de los justos como la peruana. No olvidemos que en Perú el artículo 7 del Reglamento de Calidad de los Servicios Públicos de Telecomunicaciones consagra una regla parecida y no ha sido aplicada desde su promulgación en el 2005 pese a que, al menos contractualmente, los operadores la han querido desconocer. Quizás la mejor lección que podamos extraer de eso es lo difícil de aplicar reglas de este tipo sin un regulador sólido o lo poco apropiado que resulta una regulación explícita cuando se tiene un mercado dinámico bajo reglas de libre competencia y de protección al consumidor. Ya en la nota curiosa, sería gracioso que en el futuro sumemos a las bizarras discusiones entre Perú y Chile la de qué país reguló primero la neutralidad de red.

Foto: Armando Lobos (CC BY NC-ND)