Como ya es bien conocido, el pasado 27 de julio y dentro del paquete de facultades legislativas otorgadas al Poder Ejecutivo se publicó el Decreto Legislativo No. 1182. Bajo la excusa de combatir la delincuencia, la norma aprobada regula un procedimiento muy rápido para que en determinados casos la policía, sin intervención de autoridad judicial alguna, pueda recabar los datos que permitan geolocalizar los dispositivos móviles y así ubicar a presuntos delincuentes.

Perú

Hay 91 entradas archivadas en Perú (esta es la página 1 de 10).

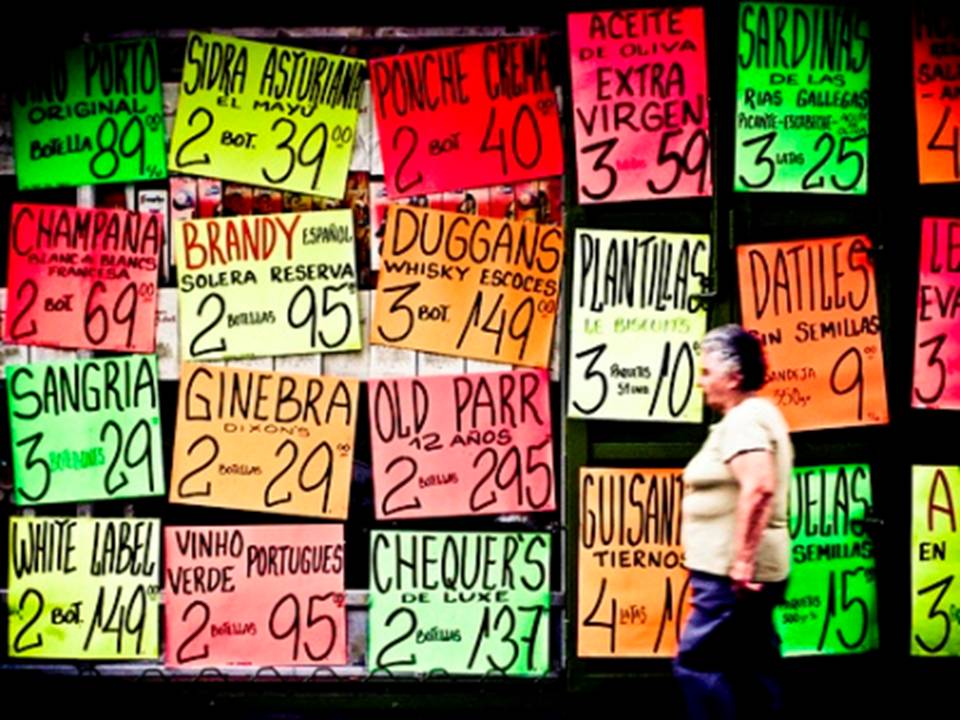

¿Debe INDECOPI subirse al taxi o bajarse de él?

Por Agustín Valencia-Dongo ((Artículo publicado originalmente en Bullard Falla Ezcurra +, Competencia & Regulación de Mercados Perú, Lima, 30 de junio de 2015, Año II, Número 33.))

La proliferación de equipos móviles inteligentes y la creciente oferta de paquetes de datos móviles han permitido que en los últimos años exista una serie de aplicaciones informáticas destinadas a facilitar la vida de sus usuarios. Dentro de este grupo de aplicaciones, han cobrado particular importancia aplicaciones como EASYTAXI, TAXIBEAT o recientemente UBER, destinadas a crear plataformas en las que usuarios del servicio de transporte urbano pueden contactar a un “taxista” de una forma eficiente y rápida. El incremento del uso de estos servicios no ha sido sin embargo pacífico, pues ha traído una serie de cuestionamientos por parte de los taxistas competidores e incluso de varias agencias de competencia en el mundo.

Si usted tiene instalada una o varias de estas aplicaciones en su equipo móvil, no debe serle un misterio el porqué de su éxito. Este tipo de aplicaciones permiten contactarlo con el vehículo que se encuentre más cerca de usted y encontrar su ubicación exacta, informarle de la tarifa con anticipación e incluso permitirle pagar con tarjeta de crédito. La mayoría de estas aplicaciones además, le informan la placa del vehículo que realizará el transporte y el nombre de su conductor, antes de que usted pueda si quiera subir al auto. Como en cualquier taxi tomado en la calle, el pago se hace al taxista y no a la empresa que administra la plataforma. Si bien el precio es mayor al de un taxi tomado de la calle, para muchos éste se justifica no solo por la eficiencia sino por la seguridad y calidad del servicio.

El 2014 en telecomunicaciones y tecnologías de la información: balance y perspectivas

El 2014 ha sido un año muy activo en materia de regulación de telecomunicaciones, tecnologías de la información y propiedad intelectual. Tanto a nivel del Poder Legislativo como el Ejecutivo dichos temas vienen consolidando su presencia y abriendo debates nacionales de la mayor relevancia reflejando la importancia que estos temas revisten en el plano internacional.

Primero haremos un repaso por lo ocurrido en el terreno internacional y luego lo acontecido a nivel local.

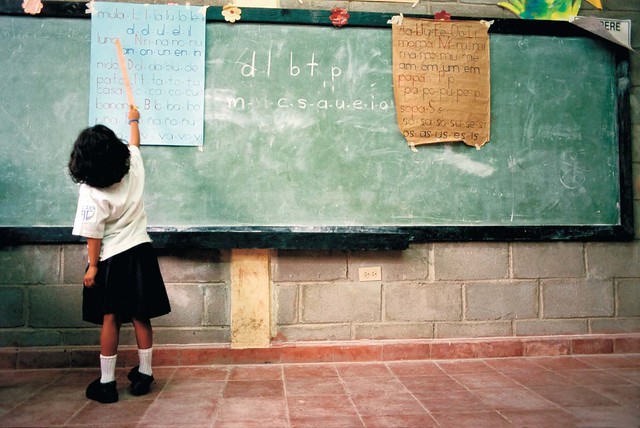

Educación en el Perú y una meta inalcanzable (II)

Con esta entrada terminamos la pequeña saga dedicada a la educación peruana. En la primera entrada dedicamos algunas líneas a repasar la actualidad del sector a partir del informe de la consultora Proexpansión (“La educación de calidad en Lima”), los resultados de la última Evaluación Censal a Estudiantes (ECE 2013) y las presentaciones de Jáime Saavedra y Martín Vizcarra en el CADE 2014. En esta oportunidad dedicaremos los siguientes párrafos a comentar la racionalidad de la meta de gasto en educación establecida del Acuerdo Nacional.

La meta del Acuerdo Nacional

En un país presupuestívoro ((Presupuestívoro: «voz que aplicamos a la persona que, sin merecerlo o sin aptitudes, vive del presupuesto». Ricardo Palma, Papeletas Lexicográficas, Lima, Imprenta la Industria, 1903.)) como es el Perú, parece hasta lógico que achaquemos todos los males nacionales a la falta de presupuesto público suficiente, sin que de recibo nos preguntemos si el gasto propuesto es alcanzable, no ya si es plausible o eficiente, simplemente si dada la estructura de los ingresos públicos es posible prodigar el dinero del contribuyente peruano para satisfacer los apetitos de los políticos, que al fin y al cabo son los mentores del Acuerdo Nacional.

¡Feliz Navidad!

Educación en el Perú y una meta inalcanzable (I)

Hace unos días leí un interesante documento elaborado por la consultora Proexpansión «La educación de calidad en Lima» sobre la base de los resultados de la última Evaluación Censal a Estudiantes (ECE 2013) que realiza anualmente el Ministerio de Educación. Más allá de los pobres resultados de la ECE, llama la atención el insistente reclamo al Estado para que cumpla con la meta del 6 por ciento del PBI estipulada en el Acuerdo Nacional. A estos dos tópicos dedicaré un par de entradas de este blog.

La evaluación censal ministerial es sólo la data que nutre parte importante del Informe de Proexpansión, la oportunidad para su publicación parece estar en el impacto generado por dos de las exposiciones de la Mesa de Educación del CADE 2014, a cargo del actual Ministro de Educación, Jáime Saavedra, y el todavía en funciones presidente regional de Moquegua, Martín Vizcarra ((Jáime Saavedra y Martín Vizcarra no son dos funcionarios improvisados, cosa rara en gran parte de la administración pública peruana. Saavedra es Doctor en Economía por la Universidad de Columbia y licenciado en Economía de la Pontificia Universidad Católica del Perú. Además se ha desempañado en el Banco Mundial. Fue Director Ejecutivo e Investigador Principal del Grupo de Análisis para el Desarrollo Económico (GRADE). También ha sido profesor en la Pontificia Universidad Católica del Perú, en la Universidad del Pacífico y profesor visitante en la Universidad de Toronto. Vizcarra, por su parte, es ingeniero civil de la Universidad Nacional de Ingeniería y cuenta con un diplomado en Administración Gerencial de ESAN. Entre otros cargos, ha sido miembro del directorio de EGESUR, Director de la Sociedad Nacional de Industrias en Moquegua y Miembro de la Comisión Consultiva del Consejo Nacional de Ciencia y Tecnología CONCYTEC – Moquegua. También ha sido Decano del Colegio de Ingenieros del Perú – Consejo Departamental Moquegua.)). Abajo, podrán ver las aplaudidas presentaciones de Saavedra y Vizcarra. Como muestra de lo que interesa en realidad la educación en el Perú -donde casi todos hablamos de todo pero no nos informamos de nada-, el video ha sido visto poco más de 800 veces.

Así puede quedar la Ley de Derechos de Autor

Han sido unos meses interesantes para quienes seguimos el debate sobre los derechos de autor en Perú. Luego del escándalo de APDAYC, se presentaron hasta doce proyectos de ley buscando modificar el Decreto Legislativo 822, Ley sobre el Derecho de Autor. Estos proyectos fueron asignados a la Comisión de Defensa del Consumidor, que este mes los ha condensado en un solo Dictamen proponiendo modificar varias decenas de artículos de la ley.

Este Dictamen se anuncia como un texto concertado de todos los Proyectos de Ley, aunque está mucho más enfocado en las reformas al sistema de gestión colectiva. El nuevo texto no es todo lo que hubiésemos deseado, pero definitivamente aporta varios cambios positivos y necesarios a nuestro sistema de derechos de autor. Para ser un proyecto tan ambicioso ha merecido muy poco debate y comentarios dentro y fuera del propio Congreso. Sin embargo, a pesar de las omisiones y errores que detallo, que ojalá puedan arreglarse en el Pleno, el Dictamen constituye un paso adelante en nuestra transición hacia un sistema de derechos de autor coherente con la realidad nacional y con una gestión colectiva más transparente, para beneficio de creadores y usuarios por igual.

Para una ley con dieciocho años de vigencia, toda reforma es bienvenida. Casi todas sus reformas han sido a propósito del Tratado de Libre Comercio con Estados Unidos, donde no necesariamente lo que ha primado ha sido el interés público. Después de mucho, esta reforma no nace por una obligación internacional sino por un auténtica necesidad pública expresada en todas las historias de abusos y conflictos que nos reveló la investigación de #IntervenganAPDAYC. Sin embargo, no puedo dejar de pensar que se está desaprovechando la oportunidad de actualizar completamente el régimen de excepciones y limitaciones, así como de añadirle más garantías procesales expresas a los procedimientos llevados a cabo en Indecopi por infracciones a los derechos de autor. Esta reforma no es todo lo que queremos pero, salvo excepciones, ofrece un panorama mejor que el que tenemos.

Formalmente, el Dictamen espera ser incluido Agenda del Pleno del Congreso para su discusión y aprobación. Sin embargo, es posible que su debate no alcance a llevarse a cabo durante esta legislatura, que fue recientemente ampliada hasta el 27 de junio.

El análisis completo, incluyendo el texto del Dictamen, en la web de Hiperderecho.

La ONAGI y el fácil arte de debilitar la competencia

¿Que es eso de ONAGI? Fue la pregunta con la que espolee a un compañero de trabajo. Sabía lo que era «unagui«, gracias a un capítulo de Friends, pero ¡ONAGI! Si hasta parece chino, japonés o coreano. Poco después, descubrí que no era un término de alguna remota lengua oriental, supe que en chino, «ó nà guǐ» quiere decir algo así como «Oh, ese fantasma», siempre según Google Translate -que como todos sabemos podría significar «que viva Constantinopla» o algo similar. Sin embargo, el casual hallazgo me pareció de lo más pertinente para redactar algunas notas sobre esta fantasmal ONAGI, que como ahora sabemos es el flamante organismo diseñado por el Estado peruano, para encargarse -entre una decena de funciones- de supervisar las promociones comerciales realizadas a través de sorteos y canjes, como si no fuera suficiente con INDECOPI.

Llama la atención que la ONAGI -entre una serie de perlas muy mentadas en los últimos tiempos-, realice una mas que cuestionable y novedosa interpretación respecto de una legislación que en la práctica tiene casi cincuenta años de promulgada y que nunca sirvió para los menesteres por donde ahora transita gracias a los esfuerzos de este curioso regulador comercial. Sigue leyendo

Cuentos de terror: The Pirate Bay

Hace unas semanas me pidieron comentar para el boletín Digital Rights LAC la norma o caso que más me había impactado durante todo el 2013. Aunque durante el 2013 tuvimos muchos debates, decidí comentar el auténtico cuento de terror que ha significado la intervención del dominio de The Pirate Bay por parte de Indecopi. En mi contribución escribí:

A inicios de diciembre, The Pirate Bay empezó a usar un nombre de dominio peruano (thepiratebay.pe) como dirección principal para su sitio. Solo seis días después, la Comisión de Derechos de Autor del Instituto Nacional de Defensa de la Competencia y la Propiedad Intelectual (INDECOPI) dictó de oficio una medida cautelar fuera de procedimiento ordenando al registrador peruano la cancelación del nombre de dominio. Para la Comisión fue suficiente el hecho de que en otros países los administradores de la página hayan sido procesados por contribución a la infracción de derechos de autor. En ningún momento se dio la oportunidad de que los titulares del servicio afectado presenten sus descargos y ni siquiera se les notificó la propia medida cautelar. Tampoco se tiene noticia de que hayan iniciado un procedimiento principal por infracción a los derechos de autor.

Los seis días de thepiratebay.pe

Ayer supimos que la Comisión de Derechos de Autor de Indecopi dictó una medida cautelar contra The Pirate Bay ordenando que su dominio registrado en Perú (thepiratebay.pe) sea cancelado. El dominio fue registrado hace tiempo pero había empezado a usarse como principal desde el jueves pasado. En una decisión sin precedentes, la Comisión de Derechos de Autor inició de oficio el trámite de una medida cautelar con la finalidad de suspender el dominio emplazando a la Red Científica Peruana como sujeto obligado a acatarla. Ya he escrito lo que creo del tema en el blog de Hiperderecho pero creo que todavía hay mucho por discutir sobre la forma y el fondo de este caso.