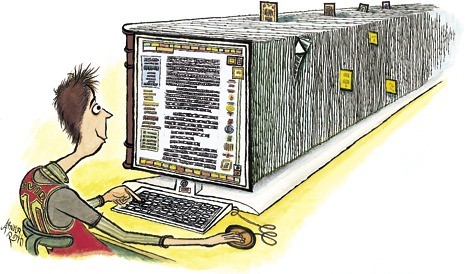

Como se ha difundido ampliamente (aquí), en los albores de nuestras fiestas patronales (o patrias según se quiera decir), el Bibliotecario del Congreso de los Estados Unidos (James Hadley Billington) publicó finalmente la lista de excepciones (aquí) a la prohibición general de eludir aquellas tecnologías de control y seguridad sobre dispositivos con contenidos digitales, tecnologías conocidas genéricamente como DRM (Digital Rights Management).

Interesante legislación la de los Estados Unidos que pone en manos del bibliotecario —funcionario nombrado por el Presidente de forma prácticamente vitalicia- de uno de los archivos más importantes del mundo, la decisión de cuándo es válido esquivar o eludir la legislación de derechos de autor. ¿Cómo es que se llega a esta situación?

Primero, por que la DMCA (Digital Millennium Copyright Act) en su Sección 1201 (a) (1) (A), prohíbe genéricamente sacarle la vuelta a las tecnologías instaladas por los titulares para proteger sus obras. Después, el inciso siguiente (B), prevé que la limitación contenida en el párrafo anterior no es aplicable para quienes pudieran estar en el siguiente período de tres años, negativamente afectados en su capacidad para hacer usos lícitos de tales obras. Finalmente, el procedimiento está detallado en el párrafo C, se inicia por parte de la Oficina de Derechos de Autor (Register of Copyrights) y concluye con la decisión final del Bibliotecario del Congreso (DMCA-Rulemaking).

En Blawyer (iPhone Jailbreaking) hicimos un breve comentario sobre el estado del cuarto proceso iniciado el 2009 (las revisiones anteriores coincidieron con los años 2000, 2003 y 2006) y en particular respecto de la solicitud presentada por la Electronic Frontier Foundation (EFF) de permitir el jailbraking celular.

La lista de excepciones a la DMCA para los siguientes tres años es la siguiente:

(1) Películas legalmente adquiridas en formato DVD protegidos por el sistema de codificación de contenidos (Content Scrambling System – CSS), cuando la elusión se realiza para incorporar extractos de películas en nuevas obras para fines de crítica o comentario y sea necesaria para: (i) usos educativos por profesores universitarios y por estudiantes de cine y medios de comunicación; (ii) realización de documentales; y, (iii) videos no comerciales.

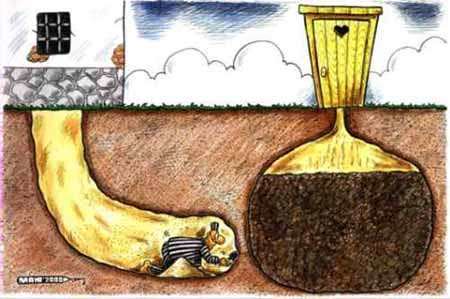

(2) Programas que permiten a los dispositivos inalámbricos ejecutar aplicaciones, cuando la elusión se realiza con el propósito de permitir la interoperabilidad de dichas aplicaciones con los programas del propio terminal.

(3) Programas, en forma de firmware o software, que permiten conectar teléfonos móviles a una red de telecomunicaciones inalámbricas, cuando la elusión es realizada por el propietario del teléfono y lo permita el operador de telefonía.

(4) Videojuegos accesibles desde computadoras personales protegidos por medidas tecnológicas, cuando la elusión se realiza con el propósito de investigar o corregir fallas de seguridad siempre que la información derivada de las pruebas se utiliza para promover la seguridad informática y no se utiliza para infringir los derechos de autor o la ley.

(5) Medidas aplicada sobre un software a través de un dongle (sistema físico de seguridad para un programa, que se conecta en el puerto USB o serie del computador) debido a su mal funcionamiento u obsolescencia. Se considera que un dongle es obsoleto si ya no se fabrica o si su reemplazo o reparación no está disponible en el mercado.

(6) Las obras literarias distribuidas en formato ebook, cuando todas las ediciones existentes (incluidas las ediciones digitales de texto puestos a disposición por las entidades autorizadas) contienen controles de acceso que impiden la habilitación de la función de lectura en voz alta (read-aloud function) o lectores que hacen que el texto sólo pueda verse en un formato especializado.

Resulta evidente que las medidas más importantes están relacionadas al mundo móvil. En particular, aquellas que permiten al propietario de un terminal móvil añadir aplicaciones no autorizadas o desbloquear las restricciones de la compañía móvil para utilizar un equipo alternativo.

Cuando dimos cuenta de este proceso nos atrevimos a aventurar que el iPhone Jailbreaking no pasaría, es evidente que nos equivocamos en toda regla. Sin embargo, una vez conocida la medida Apple recordó (aquí) que el jailbreaking anula la garantía del iPhone, lo que no es poca cosa. Sólo en los Estados Unidos desde el mes de agosto del año pasado se habían realizado cerca de 4 millones de rupturas de este tipo en iPhones y iPods Touch.

Sin embargo, existen otras razones que podrían limitar la efectividad del jailbraking. El contrato de licencia del iPhone prohíbe cualquier intento de modificar su software. Que el bibliotecario del Congreso diga que el jailbreaking no viola la DMCA no significa que habilite a quienes han suscrito un contrato con Apple o con las operadoras telefónicas a desconocer estos acuerdos. Tampoco significa necesariamente que se abra un mercado negro fuera de la App Store, puesto que la decisión del bibliotecario del Congreso no menciona explícitamente si es legal que terceros vendan servicios de jailbreaking.

Finalmente, podríamos preguntarnos si esta decisión tendrá algún efecto en el Perú. Más de lo que se cree. En una siguiente entrada dedicaremos algunas líneas a las leyes anti-circunvalación nacionales, que también las tenemos para sorpresa de la mayoría.

En Interiuris, Andy Ramos nos hace un análisis de la decisión del bibliotecario del Congreso (aquí) y en Good Morning Sillycon Valley se desarrollan los efectos de la decisión en los diversos sectores implicados (aquí).

También les dejamos una entrevista a Jonathan Zittrain en la excelente On The Media, una transcripción la pueden encontrar (aquí). Luego, el propio Zittrain sobre la DMCA, jailbreakers y Apple en TechCrunchTV.