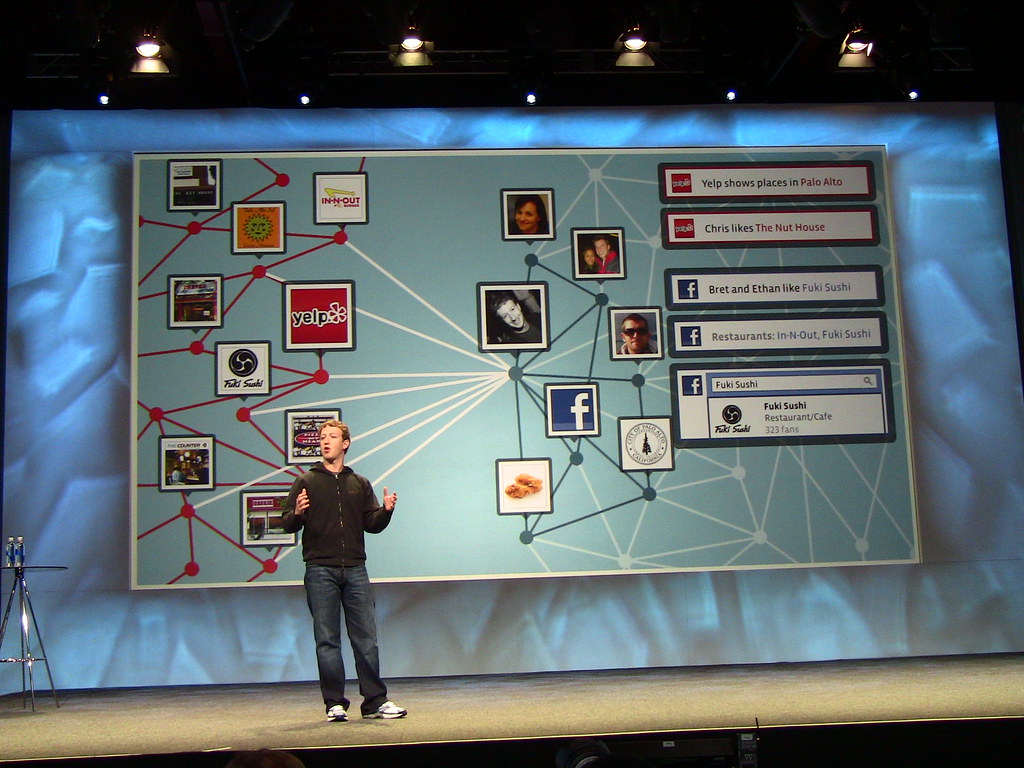

El lanzamiento de Facebook Social y su protocolo Open Graph hace varias semanas ha terminado por convertir a la marca Facebook en omnipresente en la red. Que todos naveguemos por Internet conservando nuestras identidades de Facebook convierte a la red social en un componente articulador de la red. Hace poco Mark Zuckerberg dijo expresamente que Facebook pretendía construir una red donde lo social sea el default o condición por defecto. ¿Qué nos quiere decir con eso?

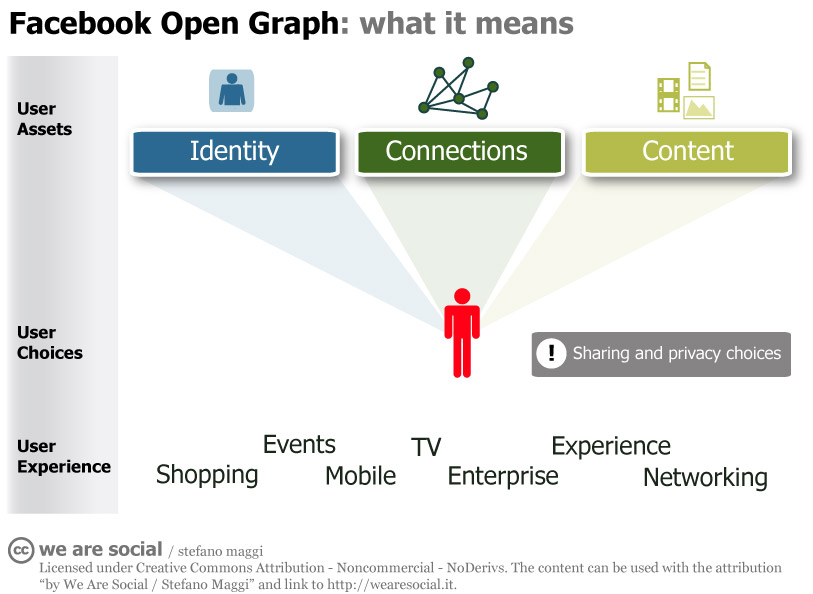

Facebook acumula una gran cantidad de información de sus usuarios. Esta información es de todo tipo: gustos musicales, números telefónicos, cantidad de amigos, pasatiempos, adscripciones políticas. Si esa información fuese solo un texto plano (como lo puede ser el texto de un comentario en una foto) tendría poco valor. Hace tiempo Facebook convirtió esa información en hipervínculos que, al seguirlos, activaban una búsqueda que nos mostraba a otras personas que compartían ese mismo interés. Eso tiene un valor agregado para el usuario, quien podría contactarse con gente con la que comparte intereses y para cualquiera que, usando el motor de búsqueda de Facebook, quisiera encontrar un público para anunciar un producto o servicio. Recientemente, Facebook convirtió esa información en nodos de red con entidad propia (Conexiones), similares a las Páginas y a los Grupos. A la vez, modificó su política de privacidad para arrogarse el control de esa información y hacerla pública por defecto. Es decir, los datos que no tenían ningún valor ahora tienen un valor inmenso ya que acompañan tu identidad y se reflejan en el resto de páginas que visitas.

Cuando Facebook habla de hacer una red donde lo social sea el default, habla de una en donde todas las páginas puedan ofrecer contenidos en función de mis intereses, mi género o las redes a las que pertenezco (todos datos ahora públicos). Al mismo tiempo, habla de que cualquier elemento en Internet pasa a ser un elemento de Facebook. Una entrada en IMDB, un artículo en un blog o un video de Youtube podrán ser comentados o valuados como si estuviesen en la propia red social y con la identidad que el usuario tienen en ésta. Si bien, cierta información no se comparte directamente con terceros (ej. Blawyer no tiene forma de saber quiénes recomiendan sus artículos, solo cuántos son), la idea de ir dejando un rastro trazable de toda la actividad en línea –ya no un IP, sino todo un paquete de información– nos devuelve a una vieja discusión de los primeros años de la masificación de Internet.

Antes se pensaba que el comportamiento en Internet no se podía regular porque era una red que no necesitaba de una identificación personal para acceder a ella, al estar compuesta por protocolos abiertos y no propietarios. Pero esta condición era una función de su código ya que, como señalaba Lessig en su Code, una red podía ser modificada de forma tal que requiera identificación para acceder a ella. Una red más identificable no solo le interesará al Estado (que ve facilitada la aplicación de las leyes), sino también a los agentes comerciales (quienes pueden saber quién “entra” a sus tiendas o evitan fraudes de identidad). Esa es la razón por la cual constantemente se exige estar registrado para realizar actividades sensibles como transacciones comerciales en línea o, al entrar a un sitio de bebidas alcohólicas, se pregunta la fecha de nacimiento. Los agentes han creado, con mayor o menor éxito, sistemas de identidad para poder saber quiénes los visitan ya sea a través de sistemas manuales o cookies. Aquí es donde Facebook entra y les ofrece la posibilidad de acceder a todos los gustos, sabores y colores de las preferencias de sus usuarios a costo cero. Nunca me sonaron tan proféticas las palabras de Lessig en 1999 cuando decía:

Considera esta hipótesis completamente posible desde el punto de vista técnico bajo las arquitecturas existentes de la Red. Vas a una página web de una empresa en la cual confías, y le das a esa empresa todos tus datos privados –tu nombre, dirección, número de seguridad social, revistas favoritas, shows de TV, etc. Esa compañía te da una cookie. Luego, vas a otra página, una en la que no confías. Tú no has decidido darle a ese sitio ninguna información personal. Pero no hay forma de que sepas si ambas compañías no están intercambiando la información que recolectan. Es perfectamente posible que sincronicen la información de las cookies que crean. Y, en consecuencia, no hay ninguna razón técnica para pensar por qué una vez que ya diste tu información una vez, no sea conocida por el amplio rango de sitios que visitas. (traducción libre, p. 203)

El sueño de una red de usuarios con nombre propio ha sido soñado muchas veces y desde hace mucho tiempo (ej. CompuServe, AOL, OpenID o Google, quienes en distintas formas intentaron que sus usuarios porten la identidad de su servicio durante toda su navegación). No sé si Facebook esté cerca de lograrlo. Dada la gran cantidad de usuarios que tiene, la implementación del Open Graph ha sido generalizada. Más allá del éxito que llegue a tener en el tiempo, es un signo elocuente de que nos acercamos progresivamente hacia una Internet donde los usuarios cargan permanentemente su identidad en línea. Una Internet, por ende, mucho más regulable: con las consecuencias buenas y malas que eso pueda traer.

Foto: Jolie O’Dell (CC BY) / Infografía: Stefano Maggi (CC BY-NC-ND)