Por: Ernesto Soto Chávez ((Abogado por la Pontificia Universidad Católica del Perú (PUCP) y profesor adjunto del curso Seminario de Derecho Administrativo en la PUCP))

La renovación de los contratos de concesión de Movistar es un asunto que fue explicado suficientemente (Para entender (realmente) la renovación de los contratos de concesión de Movistar) y en ella hay una experiencia que podemos rescatar y un mensaje que nos debe servir para la posteridad.

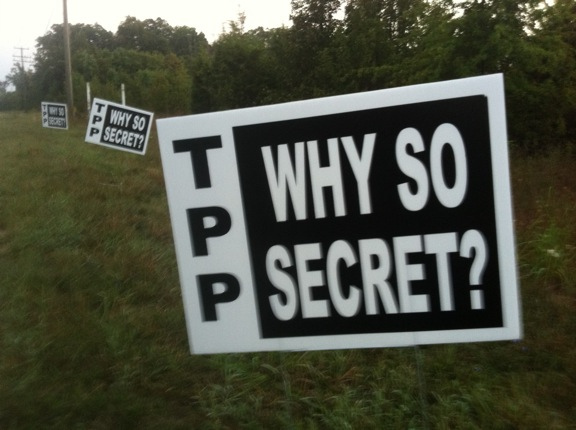

Quedó la sensación de que la decisión de renovar las concesiones de Movistar se gestó con poca transparencia y ejecutó con mucha discrecionalidad, exigiendo o dejando de exigir a la empresa compromisos y obligaciones sin mayor sustento legal, y que existe poca predictibilidad en la toma de este tipo de decisiones, pese a que afectan a miles de usuarios.

Realmente, la renovación de las concesiones de Movistar se realizó en el límite de la legalidad, pero dentro de ella. Lo que sucede es que la legalidad misma, es decir, el marco legal de la renovación, no está bien diseñado.

Por ejemplo, estamos de acuerdo en que faltó mayor transparencia en el procedimiento de renovación, pero la ley no obliga a que sea público, como sí lo sería un procedimiento de fijación de tarifas. Acaso, ¿la renovación de las concesiones del mayor operador del país es menos importante para los usuarios que un procedimiento de fijación de tarifas? No, pero la ley los diferencia y prevé mecanismos de publicidad en uno y no en otro, lo que desacredita la decisión la decisión del Gobierno, cualquiera que esta sea.

Es cierto que algunos contratos de concesión suelen prever la realización de audiencias públicas como parte del procedimiento de renovación o que incluso estas pueden realizarse aplicando la Ley 27444 ((Artículo 182.- Audiencia pública.— 182.1 Las normas administrativas prevén la convocatoria a una audiencia pública, como formalidad esencial para la participación efectiva de terceros, cuando el acto al que conduzca el procedimiento administrativo sea susceptible de afectar derechos o intereses cuya titularidad corresponda a personas indeterminadas, tales como en materia medio ambiental, ahorro público, valores culturales, históricos, derechos del consumidor, planeamiento urbano y zonificación; o cuando el pronunciamiento sobre autorizaciones, licencias o permisos que el acto habilite incida directamente sobre servicios públicos)); sin embargo, esa es una facultad del Ministerio, no una obligación.

Ahora, la idea de que el Gobierno pudo exigir a Movistar cualquier obligación como condición para aprobar la renovación se deriva del mismo procedimiento de renovación que prevé suscribir “nuevos términos y condiciones”. Valiéndose de ello, el Ministerio propuso los términos y condiciones que ya conocemos. Si la empresa no los aceptaba, la renovación no se producía. No había otra opción.

Como ven, todo se realizó dentro de la más absoluta legalidad, pero sin legitimidad. Es decir, sin generar la conciencia de que lo que se hacía era legal. Lo que le faltó al procedimiento de renovación fue legitimidad.

En mi opinión, esa falta de legitimidad es consecuencia del diseño del procedimiento de renovación que al considerar casi exclusivamente los intereses del Gobierno crea un desbalance entre su posición y de la empresa que solicita la renovación, permitiendo al primero exigir al segundo, prácticamente, cualquier término o condición para que la renovación se produzca, todo ello sin prever mecanismos de publicidad obligatorios y adecuados que actúen como control de la decisión del Gobierno.

¿Y cómo debería ser ese procedimiento de renovación que legitime la decisión del Gobierno y asegure la predictibilidad del sistema?

Pues, para empezar, debería ser claro en establecer que la renovación opera por mandato legal, independientemente de que se haya pactado contractualmente, para evitar justificaciones complejas y discusiones innecesarias como sucedió en el caso de Movistar.

También debe precisarse que si bien la renovación requiere que se suscriban nuevos términos y condiciones, estos deben mantener el equilibrio económico financiero del contrato para evitar exigencias desproporcionadas o irrazonables.

Asimismo, debe preverse la realización de audiencias públicas y obligatorias con posterioridad a la emisión del informe de Osiptel y antes de la decisión del Ministerio que permita a la sociedad civil participar con comentarios y observaciones en la decisión final.

Incluso se podría evaluar considerar como “favorable” la opinión previa de Osiptel sobre la renovación, en caso no cumpla con elaborar el informe técnico a su cargo dentro del plazo previsto. Esto aceleraría el curso de la renovación, pero sin afectar el sentido de la decisión final, porque el procedimiento de renovación en sí mismo está sujeto a silencio administrativo negativo, es decir, se considera denegado al término del plazo previsto si el Ministerio no emite pronunciamiento.

Estas propuestas si bien se refieren al sector de las telecomunicaciones, pueden reformularse y aplicarse en cualquier otro sector donde existan procedimientos de renovación de concesiones que además de legalidad, requieran legitimidad. Ese es el mensaje que debemos rescatar de esta experiencia.