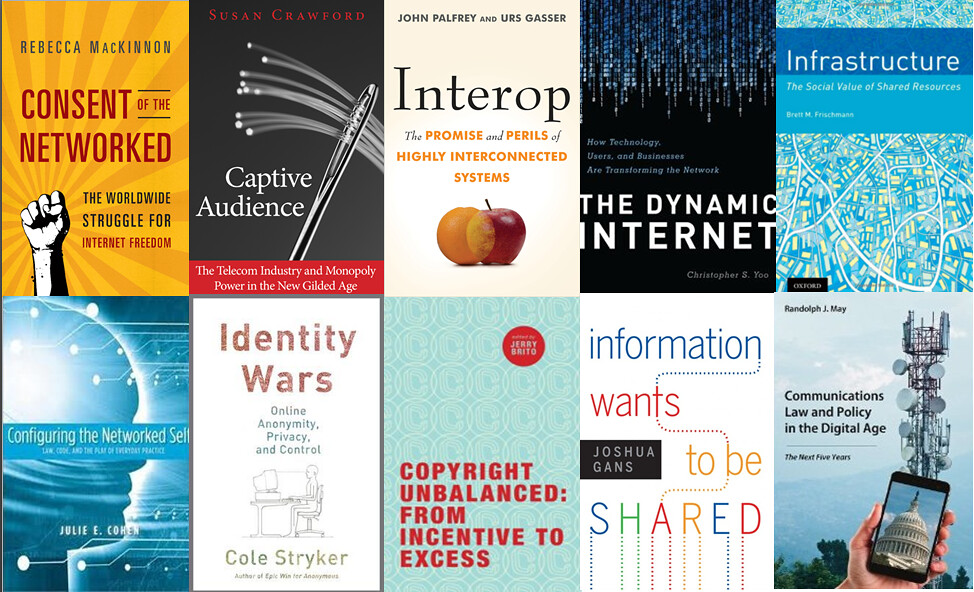

Como en anteriores años reproducimos la lista que presenta al final de cada ejercicio Adam Thierer en el blog The Technology Liberation Front, sobre los mejores libros de cyberlaw y regulación de la sociedad de la información (Cyberlaw & Info-Tech Policy).

Esta vez Thierer regresa al ranking general que había dejado el año 2011 por una entrega temática. A diferencia de otros años, ninguno de estos libros se pueden bajar de la Red, sólo es posible su compra física.

La lista:

(1) Rebecca MacKinnon – Consentimiento de la Red: la lucha mundial por la libertad en Internet (Consent of the Network: The Worldwide Struggle for Internet Freedom).

(2) Susan Crawford – Captive Audience: La industria de las telecomunicaciones y poder monopólico en la nueva edad dorada (Captive Audience: The Telecom Industry and Monopoly Power in the New Gilded Age) .

(3) John Palfrey y Urs Gasser – Interoperabilidad: Promesa y peligros de sistemas altamente interconectados (Interop: The Promise and Perils of Highly Interconnected Systems).

(4) Christopher Yoo – La Internet dinámica: Cómo la tecnología, usuarios y empresas están transformando la Red (The Dynamic Internet: How Technology, Users, and Businesses are Transforming the Network).

(5) Brett Frischmann – Infraestructura: El valor social de los recursos compartidos (Infrastructure: The Social Value of Shared Resources).

Otros lanzamientos importantes en el 2012:

Julie E. Cohen – Configurando la auto red: La Ley, código y el juego en la práctica cotidiana (Configuring the Networked Self: Law, Code, and the Play of Everyday Practice).

Cole Stryker – Hackeando el futuro: privacidad, identidad y anonimato en la Red (Hacking the Future: Privacy, Identity, and Anonymity on the Web).

Jerry Brito (ed.) – Copyright desbalanceado: De los incentivos al exceso (Copyright Unbalanced: From Incentive to Excess).

Randolph J. Mayo (ed.) – Ley de Comunicación y regulación en la Era Digital: Los próximos cinco años (Communications Law and Policy in the Digital Age: The Next Five Years).

Josué Gans – La información quiere ser compartida (Information Wants to Be Shared).

Andrew Keen – Vertigo digital: ¿Cómo la actual revolución social en línea nos está dividiendo, disminuyendo y desorientando? (Digital Vertigo: How Today’s Online Social Revolution Is Dividing, Diminishing, and Disorienting Us).

Bruce Schneier – Inliers & outliers: Habilitación de la confianza que la sociedad necesita para prosperar (Liars & Outliers: Enabling the Trust that Society Needs to Thrive).

Más títulos del 2012:

E. Gabriella Coleman – Libertad Codificada: La Ética y estética del hacking (Coding Freedom: The Ethics and Aesthetics of Hacking).

Sean A. Pager & Adam Candeub (eds.) – Cultura transnacional en la era de Internet (Transnational Culture in the Internet Age).

John Naughton – De Gutenberg a Zuckerberg: lo que usted realmente necesita saber acerca de Internet (From Gutenberg to Zuckerberg: What You Really Need to Know about the Internet).

Erik Brynjolfsson y Andrew McAfee – Carrera contra la máquina: Cómo la revolución digital está acelerando la innovación, impulsando la productividad, y de forma irreversible transformando el empleo y la economía (Race Against the Machine: How the Digital Revolution is Accelerating Innovation, Driving Productivity, and Irreversibly Transforming Employment and the Economy).

Chris Reed – Haciendo las leyes para el ciberespacio (Making Laws for Cyberspace).

J.R. Smith & Siobhan MacDermott – Privacidad sin límite: Estrategias para la vida digital (Wide Open Privacy: Strategies For The Digital Life).

Eubanks Virginia – Atolladero digital: La lucha por la justicia social en la era de la información (Digital Dead End: Fighting for Social Justice in the Information Age).

Lori Andrews – Sé quién eres tú y vi lo que hiciste: Redes sociales y la muerte de privacidad (I Know Who You Are and I Saw What You Did: Social Networks and the Death of Privacy).

Hassan Masum y Mark Tovey (eds.) – La sociedad reputación: Cómo las opiniones en línea pueden afectar el mundo fuera de línea (The Reputation Society: How Online Opinions Are Reshaping the Offline World).

Reed Hundt & Levin Blair – La política de la abundancia: Cómo la tecnología puede solucionar el presupuesto, revivir el sueño americano y establecer el legado de Obama (The Politics of Abundance: How Technology Can Fix the Budget, Revive the American Dream, and Establish Obama’s Legacy).

Kal Raustiala y Sprigman Christopher – La economía de la imitación: ¿Cómo la imitación es la chispa de la innovación (The Knockoff Economy: How Imitation sparks Innovation).

Jason Mazzone – Copifraude y otras violaciones de la Ley de Propiedad Intelectual (Copyfraud and Other Abuses of Intellectual Property Law).

Clay A. Johnson – Dieta de Información: Un caso para el consumo consciente (The Information Diet: A Case for Conscious Consumption).

Julian Assange – Cypherpunks: La libertad y el futuro de Internet (Cypherpunks: Freedom and the Future of the Internet).

Andy Greenberg – Esta máquina mata secretos: Cómo wikiLeakers, cypherpunks y hacktivistas apuntan a la liberación de la información mundial (This Machine Kills Secrets: How WikiLeakers, Cypherpunks, and Hacktivists Aim to Free the World’s Informatione the World’s Information).

El artículo completo lo pueden ver en The Technology Liberation Front (Important Cyberlaw & Info-Tech Policy Books (2012 Edition)).